Le contrôle d’accès dans les entreprises évolue régulièrement pour s’adapter aux nouvelles donnes de l’environnement dans lequel il est déployé. Cet environnement est constitué par :

- L’entreprise elle-même, les richesses qu’elle développe, l’évolution de son organisation, et son organisation du travail,

- Les risques encourus, et le niveau de la menace,

- L’offre technologique proposée par le fabricant de contrôle d’accès.

En l’espace de peu d’années, la sécurité des systèmes de régulation des flux physiques a bénéficié des progrès réalisés dans des domaines de pointe comme les télécommunications, les réseaux, et les solutions de convergence multimédias voix/données/images. Ces nouveaux modes de transactions de flux de données ont également facilité l’intégration de nouvelles méthodes d’identification comme le contrôle d’accès biométrique et les technologies sans contact.

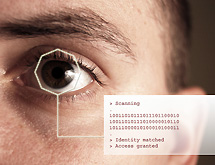

Système de contrôle d’accès biométrique

Il a fait son apparition dans les années 1990 et n’a cessé de se développer depuis. Il s’agit d’un système automatique simple et efficace s’appuyant sur la comparaison d’éléments distinctifs d’un individu stockés dans une base de données et comparés à chaque demande d’identification/autorisation. Dans le cadre du contrôle d’accès biométrique, l’analyse porte sur des données morphologiques propres à un individu. Certaines entreprises spécialisées dans le développement d’équipements de commandes d’ouverture porte proposent des solutions biométriques par analyse de la géométrie de la main ou par la lecture d’une empreinte digitale. D’autres encore proposent un dispositif de contrôle d’accès biométrique en identifiant l’individu par l’iris de l’œil, à travers un système de lecture adapté.

Une fois l’identification réalisée, le processus enclenché reste standard et fait intervenir les étapes normales d’autorisation d’accès et d’enregistrement de données connexes.

La RFID

La technologie RFID (Identification Radio Fréquence) repose sur un principe d’identification automatique qui utilise un rayonnement de radiofréquences pour reconnaître les objets porteurs d’étiquettes lorsqu’ils passent à proximité d’un lecteur. Elle a été utilisée pour la première fois en 1940 pour identifier/authentifier des appareils en vol. Ce n’est qu’en 1990 qu’ont débuté les travaux de normalisation pour garantir l’interopérabilité des équipements RFID.

La RFID est tout à fait adaptée aux applications de contrôle d’accès physique. L’information circulant sans contact, cette technologie trouve naturellement sa place dans des environnements difficiles, exposés à la saleté, aux contraintes climatiques ou au vandalisme.

Les transactions entre la puce et le lecteur sont rapides et peuvent comprendre différents niveaux de sécurité. La technologie RFID peut en effet coexister avec d’autres technologies de gestion des accès. Le support (carte ou badge) peut intégrer un système radio et un principe de contact sur lesquels peuvent se greffer une piste magnétique, un code-barres ou un hologramme.

Outre sa facilité d’utilisation, les coûts de maintenance de cette technologie sont diminués, car l’absence de contact limite l’usure des équipements.